拡張子を .VVV に変更し暗号化してしまうランサムウェア(ウィルス)が出回っています。一旦感染するとファイルが暗号化され開けなくなります。また、暗号化されてしまい、開けなくなったファイルを復号して元に戻すための代金(身代金)を請求するケースがあります。

— 16 Dec. 2015 追記 & 注意 —

ランサムウェアの活動が活発になっています。詳細は、下記のリンクのシマンテック社のブログから参照下さい。現在、活動が活発になっている TeslaCrypt は、メール添付型が主流のようです。知らない相手からのメールに添付されているファイルは開かないで下さい。添付ファイルを開く必要がある場合には、相手先に確認すると共に、有料のウィルス対策ソフトの定義ファイルを更新してからにして下さい。

何度もしつこく繰り返します。重要なデータは外部の保存媒体 ( 取り外し可能な、常時接続してない USB メモリー等、もしくは、DVD-R ) にバックアップして下さい。外部から送付された添付ファイルは、むやみに実行、または開かず、特定の端末のみで確認して下さい。

作成者によって常に改良が続けられている TeslaCrypt ランサムウェアが、企業にとっても消費者にとっても大きな脅威になっています。

TeslaCrypt の名で知られるランサムウェア(シマンテックでは Trojan.Cryptolocker.N として検出されます)を利用する攻撃グループが、過去 2 週間その活動を活発化し、マルウェアを仕込んだ大量のスパムメールを送りつけています。TeslaCrypt は、強力な暗号化を使って、被害者のコンピュータ上にある各種のファイルを暗号化します。作成者は、マルウェア自体も拡散の手口も常に改良し続けているため、TeslaCrypt は現在も活動している脅威のなかで、とりわけ危険な存在となっています。

作成日 14 Dec 2015

— 14 Dec. 2015 追記 —

キヤノンITソリューションズ株式会社によると、CryptoWall 4 ( TeslaCrypt )が 2015年12月7日から12月8日 頃から、「ばらまき型」攻撃のキャンペーンとして悪用されている兆候が確認されたとの事です。先のトレンドマイクロ社からの発表では、「日本への影響は限定的」となっておりますが、限定的 = ゼロではない と捉えるべきで、OS や Flash , 各種ソフトウェアのセキュリティ更新を推奨してきました。感染したときの表示が英文で表示されるだけで、日本語環境でも被害は受けます。「ばらまき型」攻撃のキャンペーンは、「請求書」等 ( Invoice )を偽装して添付ファイルとして送付されます。知らない相手からのメール、添付ファイルは削除していただく事を推奨します。必要なら、Fax で再送付を依頼するべきです。しつこいようですが、バックアップは上書きされないメディア ( DVD-R 等 )に定期的に作成しておく事が重要な対策です。

2015年12月7日から12月8日にかけて、標的型メール攻撃のひとつである「ばらまき型」攻撃のキャンペーンと見られる兆候がいくつか確認されました。また、サポートセンターへのご相談も増加傾向にあります。 その後の調査において、「請求書」を偽装したメールの添付ファイルは、ランサムウェア(※)をダウンロードして実行させる仕組みを持っていることが確認されました。

※ランサムウェアは、文書などのデータを暗号化して開けない状態にし、復号するために身代金を要求する特徴を持ちます。

以前にもランサムウェアに関してはいくつか取り上げてきましたが、今回はひとつ特徴的なものを持っています。このランサムウェアは、FileCoder.FJ(別名CryptoWall 4)と呼ばれるタイプであり、実行されると文書等のファイルを暗号化し、かつファイル拡張子を「.vvv」に書き換える特徴を持っています。

2015/12/11

— 10 Dec. 2015 追記 —

トレンドマイクロ社の発表によると、英国新聞社 インデペンデント紙のメディアサイト The Independent の改ざん被害が確認されたとの事です。また、12月9日 12:00 JST においても改ざん被害が継続しているとの事です。特に、WordPress を使用している箇所のみが改竄被害を受けており、その他の箇所には影響が及んでいない点には着目すべきです。トレンドマイクロ社の調査では、 Adobe Flash Player が最新化されていない場合、脆弱性利用により不正プログラムに感染するとの事。また、調査時点ではランサムウェア「Cryptesla 2.2.0」(トレンドマイクロ社では「RANSOM_CRYPTESLA.YYSIX」の検出名で対応)がダウンロードされたことが確認されています。

投稿日:2015年12月9日

弊社では、エクスプロイトキット「Angler EK」のモニタリングをしている際、この事例を確認しました。調査によると、感染したブログページは、少なくとも 2015年11月21日からこのエクスプロイトキットがホストされ、閲覧したユーザがリダイレクトされていたようです。閲覧したユーザの PCで「Adobe Flash Player」が最新化されていない場合、脆弱性利用により不正プログラムに感染します。トレンドマイクロの当初調査時点ではランサムウェア「Cryptesla 2.2.0」(弊社では「RANSOM_CRYPTESLA.YYSIX」の検出名で対応)がダウンロードされたことが確認されています。

12月8日のブログでお伝えしている通り、「CrypTesla」(別名:TeslaCrypt)は日本でも注目されている暗号化型ランサムウェアです。この不正プログラムに感染すると、PC内のファイルが暗号化され、拡張子が “.vvv” に変更されます。

この事例で確認された脆弱性は「CVE-2015-7645」として識別されています。この脆弱性は、「Angler EK」が新たに追加した利用可能な脆弱性であることも確認しています。 「Angler EK」は、「Hacking Team」の情報漏えい事例にも関連する Adobe Flash脆弱性も利用可能な、最も活発なエクスプロイトキットとして知られています。弊社の「2015年第3四半期セキュリティラウンドアップ」でも、このエクスプロイトキットに利用されたサイト数の 2015年5月から 9月にかけての急増を報告しています。

弊社では、「The Independent 」のブログだけでなく「Angler EK」へ誘導されるあらゆる改ざんサイトでの TDS(Threat Detection System)検知数も追跡し、その数は1日あたり 4,000に及ぶことも確認しています。この数値は今後さらに増加することが予想されます。

英有名ニュースサイトのブログからランサムウェア「CrypTesla」が拡散

— 08 Dec. 2015 21:00 追記 —

トレンドマイクロ社がセキュリティブログで .VVV ウイルスについて詳しい分析結果を説明しています。表題では、” 「vvvウイルス」の正体とは? ランサムウェア「CrypTesla」の流入は限定的」 ” となっています。しかしながら、ランサムウェア ウイルスの脅威が発生している事は事実です。定期的なバックアップの作成と使用しているソフトウェアのセキュリティの更新は重要な対策です。

— 要点のみ引用 詳細は本文(和文) —

暗号化型ランサムウェア「CrypTesla」ファミリー(別名:TeslaCrypt)の新しい亜種である可能性が高いものとわかりました。また、このランサムウェアを拡散する攻撃は必ずしも特に日本を狙ったものではなく、世界的にも特に大規模な拡散には至っていないことも明らかになりました。しかし、このケースに関わらず、各種ランサムウェアによる被害は国内で拡大しておりますので注意は怠らないでください。

今回は日本にも流入が確認されましたが、現在のところ「CrypTesla」を利用するサイバー犯罪者自体は主に英語圏のインターネット利用者を攻撃対象としているようです。多言語に対応したランサムウェアが増える中、「CrypTesla」の表示する脅迫文は英語のみであり、英語がわからない被害者の場合には Google翻訳を使うよう勧める文言が脅迫文の冒頭に書かれています。

トレンドマイクロでは、「CrypTesla」の感染経路として、マルウェアスパム経由と脆弱性攻撃サイト経由の2種の攻撃の存在を確認しています。国内にはこれらの感染経路でこのランサムウェアが流入したことが推測されます。特に、12月2日以降には米国を中心にZIP圧縮したJavaScriptを添付したマルウェアスパムにより「CrypTesla」を拡散させる攻撃を確認しています。

被害に遭わないための注意点

今回の国内での「vvvウイルス」の事例は、わかりやすい特徴を持つ脅威ほど、実際の影響に関わらずネット上で大げさに伝わってしまうことを示したものと言えます。ただし、ランサムウェア全体で見た場合、国内の利用者に対するメール経由、Web経由(Web改ざん、不正広告)の攻撃が継続して発生していることは事実です。今回の事例に限らず、広く一般のインターネット利用者を狙う不正プログラムの攻撃では、電子メール経由の拡散と Web経由(特に Web改ざんと不正広告)の 2つの経路が主な侵入手法となります。脆弱性対策を含めてそもそもの不正プログラム対策を怠らないようにすると同時に、正しい脅威拡散の情報から電子メール受信者を騙す手口を学び、攻撃者の手口に乗らないような知見を持つことが対策として効果的です。また、もしランサムウェアに感染してしまった場合のファイル暗号化の影響を最小限にするためにも、重要なファイルはこまめにバックアップしておくことを推奨します。

投稿日:2015年12月8日

「vvvウイルス」の正体とは? ランサムウェア「CrypTesla」の流入は限定的

— 08 Dec. 2015 12:45 追記 —

Adobe Flash Player の更新 :

今回のランサムウェアの問題で(ランサムウェアは新しい脅威ではなく、かなり以前から脅威を及ぼしている。)対策として Adobe Flash Player の更新を行ったが失敗するというケースが報告されています。特に Windows 7 OS で顕著です。Windows 7 では、自動更新にしておいても、更新を促されるだけです。実行しなければ更新されません。また、企業のプロキシ環境で インターネットに接続している場合は、更新を実行しても失敗するケースがあります。

Windows 8 , Windows 10 , Google Chrome は自動更新されますが、これも失敗する可能性があります。企業ポリシーで Windows Update ( Microsoft Update 含む ) をプロキシでブロックしているケースもあるからです。どうしても Adobe Flash Player が必要な場合は、スタンドアローン インストーラー が利用可能です。ただし、勤めている企業の管理ポリシーに従うことを最優先で更新を適用するかどうかをご判断下さい。以下に参考資料を添付いたします。資料は、Windows 7 OS 用です。Windows 8 , Windows 10 , Google Chrome のユーザーは、管理者に問い合わせて下さい。

12月 09日 Adobe Flash Player 20.0.0.228 Update on 09 Dec. 2015

— 07 Dec. 2015 11:30 追記 —

注意 ! : この問題を取り扱ったいくつかのサイトにおいて、一部に悪質なリンクを含むサイトが存在します。信頼できないリンクは決してクリックしないで下さい。別の被害を招く恐れがあります。Google 検索で上位に表示されるサイトにおいても、悪質なリンクが存在します。作者に悪意はないと思います。ただリンク先に悪意のある仕掛けが施されています。繰り返しますが、リンクをクリックする場合は、URL を必ず確認してから行って下さい。

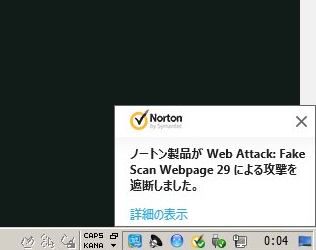

図. Fake Scan Web page 29 検出

Web Attack: Fake Scan Webpage 29

— 追記 ここまで —

注意 1 : 一旦被害にあった場合は復旧は不可能と考えてください。また、復元ポイントも役に立たない可能性が高いです。あきらめて、OSの再インストールから行うしかありません。再インストール , バックアップイメージが作成してある場合からの復旧には、HDD を一度ゼロフィル ( Erase ) してから、復旧する事をお勧めします。けっして身代金を払って解決しようとしてはいけません。悪意を持った相手が、金銭と引き換えに復号コードを親切に送ってくる分けはありません。

注意 2 : 海外の掲示板等で復旧方法を装い、実行ファイル(拡張子が .exe)をダウンロード、実行させようとするリンクを貼る悪意を持った人物(組織)が存在します。絶対に実行ファイルをダウンロードしたり、実行しないで下さい。(実例:SpyHunter .エグゼ)被害を拡大する恐れがあります。また復号、復旧は出来ません。復号、復旧できるとすれば、悪意をもって作った作者だけでしょう。

感染経路 : OS や アプリの脆弱性を狙った ドライブ バイ ダウンロード (インターネットの閲覧中に 、Web ページに悪意のある コードを仕込む、広告のスペースを改竄し、そこに悪意のあるコードを埋め込み、そこから悪意のあるソフトウェアをダウンロードさせ、実行させる。多くの場合は、ユーザーが気がつかない間に感染させられる。) の手法が主に用いられます。セキュリティ対策ソフトを導入していても無駄に終わることが多いです。一般の、ごく普通な、正式な企業のサイトが被害にあって、改竄されて悪意のあるコードが埋め込まれ、ユーザーが被害にあう可能性があります。

対策 : これをやっておけば安心という事ではありません。ただ、やらないよりは安全になります。

-

重要なデータファイルのバックアップ

(必ず別のドライブ、またはネットワークドライブに作成する)

DVD-R 等の追加書き込み出来ないメディアにバックアップを行う -

定期的なイメージバックアップの作成

DVD-R 等に行う。 - Windows OS のセキュリティ更新

- Office等の汎用事務ソフトのセキュリティ更新

-

JAVA/JRE の セキュリティ更新

( 明確な使う理由がなければアンインストールする ) -

Adobe Flash Player のセキュリティ更新

( 明確な使う理由がなければアンインストールする , google Chrome , Windows 8 以上のインターネットエクスプローラには同梱されています。) - Adobe PDF Reader のセキュリティ更新

- セキュリティ対策ソフトの導入、定期的な定義ファイルの更新

シマンテック公式ブログでは、新たな手口も報告されています。以下に引用文を掲載します。ソフトウェアやアプリをインストールする場合は、決して相手の言いなりにインストールしないで下さい。必ず自分で調べて下さい。

今回の .VVV ランサムウェア に関しては、上記で述べたランサムウェアの復旧対策ソフト以外にもランサムウェア用のワクチンと称して配布されているプログラムがあります。いずれも信用しないで下さい。ランサムウェアには亜種、新種が数多く存在します。インフルエンザが撲滅出来ないのと一緒です。対策の第一はバックアップです。この .VVV ランサムウェア騒動に便乗して、ウィルス駆除ツール をダウンロードさせようとする広告やフォーラムへのリンクを含む投稿が多数出現してます。繰り返しますが、いずれも信用しないで下さい。

技術サポートを装った詐欺師が、ポップアップウィンドウで偽の警告を表示するだけでなく、Nuclear 悪用ツールキットを使ってユーザーのコンピュータにランサムウェアを投下していることが確認されています。メッセージで注意をそらされている裏で、マルウェアによってコンピュータ上のファイルが暗号化されてしまうため、場合によっては攻撃者に金銭を詐取される恐れがあります。

技術サポート詐欺の進化

目新しい手口ではないにもかかわらず、技術サポート詐欺は今もなお毎日のように、世界中で多くのユーザーを標的にしています。シマンテックの最近のデータでは、北米で最も盛んであることがわかっています。

もともとの技術サポート詐欺は、コールセンターの担当者を装って電話をかけ、ありもしないコンピュータ上の問題に対処するサポートパッケージを売りつけようとするものでした。それ以降、もっと巧妙な手口をとり入れながら進化を続けています。最近では、偽の警告メッセージをえんえんと画面に表示して、サポートに無料電話をかけさせようとする手口が現れています。

この詐欺にひっかかって電話をかけると、いかにもプロらしく聞こえるコールセンターのスタッフが応対し、マルウェアや潜在的に迷惑なアプリケーション(PUA)をインストールするようユーザーを誘導します。詐欺師は、このソフトウェアを使えばユーザーのコンピュータにある問題が修正されると説明します。また、コンピュータのロックを解除してほしければ所定の料金を支払うように、と強制するケースもあります。

作成日 02 Dec 2015

参考 : 技術サポート詐欺が、ランサムウェアを拡散する Nuclear 悪用ツールキットにリダイレクト

Revised on 16 Dec. 2015

Issued by Volitional Engineering

( winveg.com ) on 06 Dec. 2015